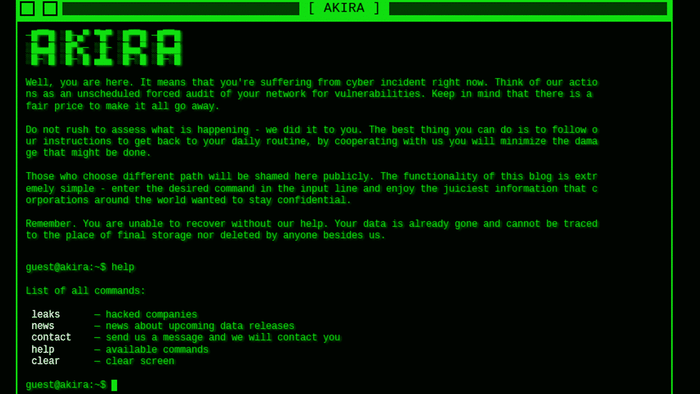

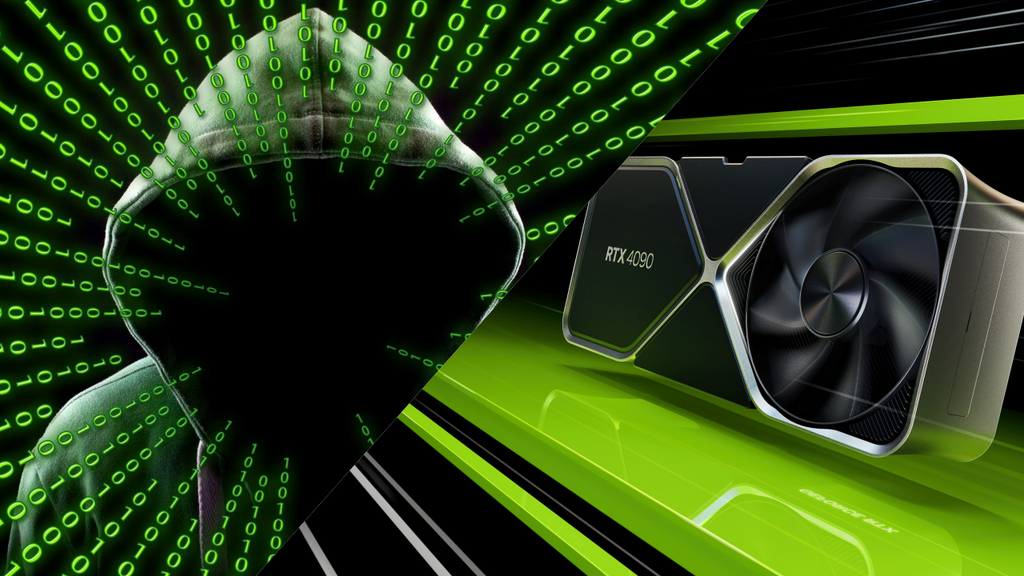

Um hacker conhecido como Tinyhack descobriu uma falha que permite quebrar a criptografia do ransomware Akira utilizando placas de vídeo NVIDIA GeForce RTX 4090. O método, que emprega força bruta para recuperar arquivos sequestrados, já foi usado com sucesso para ajudar uma empresa vítima do malware a recuperar seus dados sem pagar resgate.

- Sites de filmes piratas infectaram quase 1 milhão de PCs com malvertising

- Botnet Vo1d infecta 1,6 milhão de dispositivos Android TV; 25% estão no Brasil

O Akira surgiu em 2023 e rapidamente se tornou uma das principais ameaças digitais, mirando principalmente grandes organizações dos setores de educação, finanças e mercado imobiliário. Os criminosos por trás do malware são conhecidos por exigirem resgates milionários, que podem chegar a dezenas de milhões de dólares.

Em 2023, pesquisadores da Avast já haviam encontrado uma vulnerabilidade no método de criptografia do Akira e disponibilizado uma ferramenta gratuita para recuperar arquivos afetados. No entanto, os criminosos corrigiram a falha e aprimoraram o ransomware, que continuou fazendo vítimas. Agora, Tinyhack descobriu uma nova brecha que permite descriptografar os dados usando GPUs de alto desempenho.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

Akira usa criptografia em escala de nanossegundos

O Akira se espalha principalmente através de ataques direcionados a empresas e organizações de grande porte. Uma vez dentro da rede da vítima, o malware criptografa arquivos importantes usando uma combinação dos algoritmos chacha8 e Kcipher2, gerando chaves únicas para cada arquivo com base em quatro timestamps diferentes em escala de nanossegundos.

Para dificultar ainda mais a recuperação dos dados, o ransomware divide os arquivos em blocos e aplica criptografia parcial, afetando apenas determinadas porções dos dados. Em arquivos pequenos, de até 2 MB, apenas metade do conteúdo é criptografado. Já em arquivos maiores, quatro blocos são criptografados seguindo um padrão específico.

Os criminosos então exigem pagamento em criptomoedas para fornecer a chave de descriptografia, com valores que podem ultrapassar US$ 10 milhões. As vítimas são direcionadas para sites na rede Tor onde podem negociar o resgate e, supostamente, recuperar seus dados após o pagamento.

Falha permite quebrar criptografia em algumas horas

A descoberta de Tinyhack explora uma vulnerabilidade no modo como o Akira gera as chaves de criptografia. O ransomware utiliza quatro timestamps em escala de nanossegundos como sementes para gerar as chaves através dos algoritmos chacha8 e Kcipher2. Embora pareça um método seguro à primeira vista, há um padrão que pode ser explorado.

Em seu blog, Tinyhack explica que o malware usa múltiplas threads e, quando processa vários arquivos simultaneamente, os timestamps usados como sementes ficam muito próximos uns dos outros. Ele ainda diz que, analisando os logs do sistema e os metadados dos arquivos, observou que é possível reduzir drasticamente o intervalo de tempo que precisa ser verificado.

Com essa informação, o hacker desenvolveu um método que usa GPUs de alto desempenho para testar todas as possíveis combinações de timestamps dentro desse intervalo reduzido. Uma única GeForce RTX 4090 consegue realizar cerca de 1,5 bilhão de tentativas por segundo, sendo 2,3 vezes mais rápida que uma RTX 3090 nessa tarefa.

Usando 16 GPUs RTX 4090 em paralelo, é possível quebrar a criptografia de um arquivo em aproximadamente 10 horas. O processo completo para recuperar todos os arquivos de uma máquina virtual (VM) pode levar algumas semanas, mas ainda assim representa uma alternativa viável ao pagamento do resgate.

Tinyhack estima que, em vez de pagar resgates milionários, com esse método as vítimas têm um custo total para descriptografar os dados de cerca de US$ 1.200. O hacker disponibilizou todo o código-fonte da ferramenta no GitHub para que outras vítimas possam tentar recuperar seus dados.

Método tem “pré-requisitos” para funcionar

Para que o método de descriptografia funcione, alguns requisitos precisam ser atendidos. O principal deles é que os arquivos criptografados não podem ter sido modificados após o ataque, já que os timestamps originais são essenciais para o processo de força bruta.

Além disso, é necessário ter acesso aos logs do sistema no momento do ataque e conhecer o conteúdo original de pelo menos um arquivo afetado para usar como referência. O uso de sistemas de arquivos em rede (NFS) também pode complicar o processo, já que a latência da rede interfere nos timestamps.

“Em 99,9% dos casos de ransomware, não é possível recuperar os dados sem a chave de descriptografia”, alerta Tinyhack. “Mas quando encontramos uma vulnerabilidade como essa, é importante compartilhar para ajudar o máximo possível de vítimas antes que os criminosos corrijam a falha”.

A descoberta representa uma vitória importante na luta contra ransomwares, que ainda são uma das principais ameaças à segurança digital de empresas e organizações. Embora os criminosos devam corrigir essa vulnerabilidade em versões futuras do Akira, assim como fizeram após o lançamento do decryptor da Avast, a ferramenta pode ajudar vítimas de ataques recentes a recuperarem seus dados sem ceder à extorsão.

Vídeo: o seu celular guarda os dados mais importantes da sua vida. Mas você sabe como protegê-lo adequadamente?

Leia mais no Canaltech:

- O que é ransomware? Aprenda tudo sobre a ameaça e como removê-la

- Como o ransomware afeta a Internet das Coisas?

- Quanto tempo demora para um ransomware encriptar um sistema inteiro?

Leia a matéria no Canaltech.