Um malware que utiliza o Telegram como em uma central de controle foi identificado pela Netskope na última semana. De acordo com o relatório feito pela empresa de cibersegurança, a ameaça utiliza o mensageiro como seu canal de comunicação para receber comandos e enviar resultados.

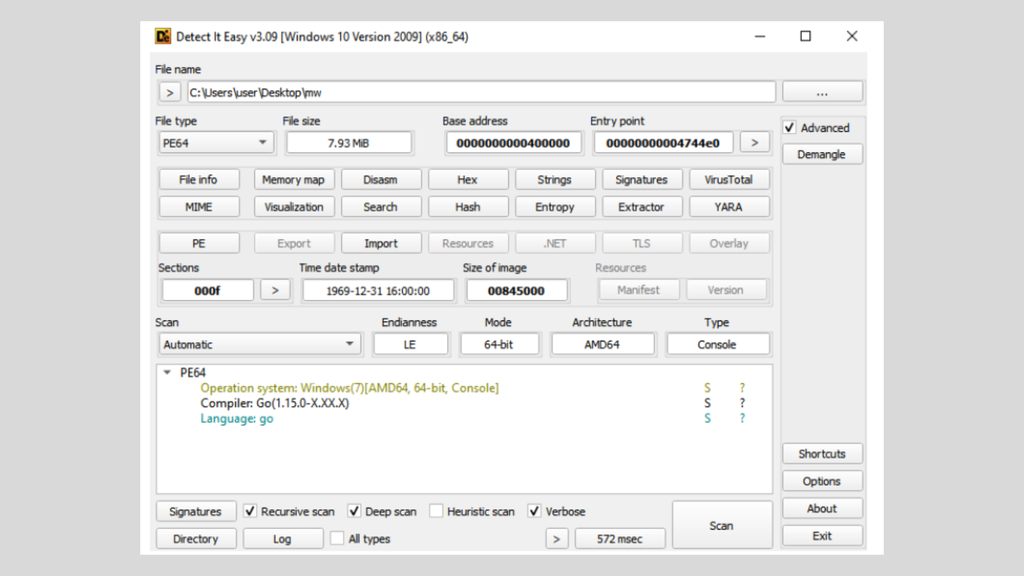

O malware foi desenvolvido com uma linguagem de programação backend Golang de provável origem russa e, através do uso do Telegram como uma central de controle, dificulta a distinção entre tráfego legítimo e malicioso.

Como o malware funciona?

Segundo o relatório, o malware se instala e reinicia automaticamente. A partir disso, ele utiliza um pacote Go de código aberto que traz mais eficiência na interação com o Telegram que, por sua vez, recebe comandos através de um bot.

–

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

–

A ameaça se conecta a um chat que é gerenciado pelos criminosos e recebe instruções. Até o momento, o malware suporta quatro tipo de comandos que vão desde uma mensagem de captura de tela, uma ordem de execução via PowerShell, até reiniciar-se e se autodestruir. Porém, destes, apenas três estão implementados.

Método da ameaça não é comum

O relatório explica que o uso do Telegram como uma central de controle não é algo que se vê todos os dias. Porém, o documento também aponta que é um método eficaz porque seu uso evita que seja implementada uma infraestrutura inteira.

Esse sistema torna a identificação do defensor mais dificultosa ao fraudar um uso de um API normal pelo usuário.

Leia mais:

- Como age o malware que lê imagens do celular achado pela primeira vez no iPhone

- Estudo da HP mostra forte presença de hackers nos games

- Falha grave no 7-Zip permite que hackers infectem PCs sem alerta de segurança

VÍDEO: Como saber se o CELULAR está com VÍRUS e O QUE FAZER para resolver o problema

Leia a matéria no Canaltech.